Según datos publicados por Statista, entre julio y septiembre de 2023, Spotify contaba con más de 220 millones de suscriptores, posicionándolo como líder en servicios de música en streaming. Esto llamó la atención de los cibercriminales que comenzaron a implementar diversas técnicas para obtener los datos de acceso a las cuentas de Spotify de sus víctimas. ESET, las principales estrategias que usan los actores maliciosos para obtener las credenciales, qué rédito sacan, qué indicios dan cuenta de que una cuenta fue vulnerada y de qué manera se puede evitar el robo.

“Las razones por las que los actores maliciosos pueden intentar obtener las credenciales de acceso puede ser para luego vendérselas a otras personas. Estas cuentas robadas suelen comercializarse en foros y mercados de internet, a un precio mucho mejor que el oficial. Por otro lado, puede ser para falsificar reproducciones a través de las cuentas robadas que reproducen de manera continuada y repetida las canciones de un artista con el fin de incrementar de manera artificial los números de reproducción y así generar ingresos.”, comenta Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Las cuatro principales estrategias que se utilizan para obtener credenciales, según ESET, son:

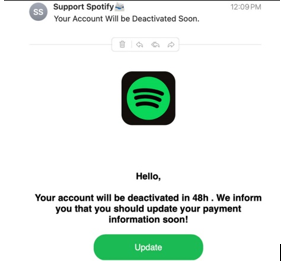

Phishing: Los correos de

phishing representan uno de los principales vectores de ataque utilizados por

los ciberatacantes para obtener credenciales de acceso de usuarios

desprevenidos. La excusa del contacto suele ser alguna urgencia vinculada a un

pago o a una cancelación del servicio.

Un reporte de

usuarios de Spotify muestra, por ejemplo, cómo han intentado robar cuentas mediante

un mail con el supuesto aviso de que la cuenta será desactivada. Llevan al

usuario a hacer clic en un enlace que lo dirige a una página apócrifa, diseñada

para robar credenciales de acceso y otra información personal.

Pie de imagen: Ejemplo de correo de phishing reportado en página oficial

Spotify. Fuente: Spotify.com

Para prevenir estos

engaños, desde ESET señalan que es útil la información que publica Spotify en

su sección de ayuda. Allí la plataforma indica cómo reconocer un mail legítimo

y advierte que nunca se le pedirá a los usuarios información personal -como

datos de los medios de pago o contraseñas-, ni se solicitarán pagos por medio

de terceros o que la descarga de archivos adjuntos.

Filtraciones de datos: Las filtraciones de datos también pueden derivar en el robo de cuentas de Spotify. Como ejemplo, y según relata un usuario en Reddit, su cuenta había sido vulnerada y alguien había cambiado sus credenciales de acceso. Más tarde descubrió en el sitio HaveIBeenPwnd que su correo electrónico había estado involucrado en varias brechas de datos. La información filtrada en otras plataformas y servicios online había sido aprovechada para hacerse de la cuenta de Spotify, conociendo la dirección de correo electrónico, el cibercriminal pudo hallar la cuenta de Spotify correspondiente a ese email y mediante un ataque de fuerza bruta obtener su contraseña.

Lo que siempre se

recomienda desde ESET es no reutilizar los usuarios y las contraseñas ya que,

si se filtran los datos de alguna cuenta o servicio, todo el resto estará

vulnerable.

Aplicaciones no oficiales: Otra manera que tiene el cibercrimen de acceder a las cuentas de Spotify de sus víctimas es a través de aplicaciones no oficiales que prometen un supuesto acceso gratuito a funciones premium. Así, buscan robar la dirección de correo electrónico y contraseña, y apoderarse de la cuenta.

Pie de imagen: Ejemplo de Ad de aplicación maliciosa. Fuente: Volt.fm

Infección por malware: Otra vía que puede ser utilizada por los cibercriminales es la infección con malware, para así obtener la información de inicio de sesión de sus víctimas. Esto según ESET es posible gracias a los keyloggers, que registran las pulsaciones de teclas y envían esa información a los actores maliciosos.

“Hay varios indicios que pueden dar cuenta de que una cuenta de Spotify fue robada. Como identificar cambios en la suscripción, que la música que se escucha cambie o se detenga de manera aleatoria, no encontrar las listas de reproducción habituales o encontrar nuevas. Por otro lado, se pueden recibir correos por parte de Spotify que dan cuenta de inicios de sesión que no se reconocen o mismo el bloqueo de ingreso a la cuenta”, agrega Gutiérrez Amaya de ESET Latinoamérica.

Más allá de que existen diversas estrategias mediante las cuales los cibercriminales intentan robar las cuentas de Spotify, ESET comparte varias acciones a llevar a cabo para evitar el hackeo de cuentas:

· Elegir una contraseña segura, extensa, y que contenga mayúsculas, caracteres especiales y números. Es importante que sea una clave única, que no se esté utilizando en otro servicio o plataforma. Se recomienda utilizar un gestor de contraseñas, que permita generar credenciales fuertes y únicas para cada cuenta sin necesidad de tener que recordarlas de memoria.

· Descargar la aplicación de repositorios oficiales y desconfiar de aquellas que ofrecen descuentos o beneficios demasiado buenos para ser verdad. Además, mantener los sistemas actualizados y contar con una solución de seguridad en cada dispositivo.

· No compartir la cuenta con nadie. Más allá de que se trate de gente de confianza, no se puede saber si estas personas saben cómo mantener la cuenta segura. Para ello, siempre es mejor adquirir una suscripción familiar o compartida.

![]()